Enable addition of slides to event #55

Loading…

x

Reference in New Issue

Block a user

No description provided.

Delete Branch "enable-addition-of-slides-to-event"

Deleting a branch is permanent. Although the deleted branch may continue to exist for a short time before it actually gets removed, it CANNOT be undone in most cases. Continue?

This PR adds the following functionalities:

Please make sure to review the

.with_attached_resources_bundleespecially in theevents.jsonAPI as I'm not sure that it is the most efficient way.кой отговаря, когато неизбежно бъде качен malware?

мина ми през ума още като си мислех функционалността, но:

вече два пъти лектори умишлено са правили успешен XSS през описанията на лекциите си (не заради дупка в clarion – заради дупки в скриптове, които ядат данните му) и един път (неуспешна) enumeration атака в опит да си маркират лекцията като одобрена. Ето това ще се случи с openfest.org, когато (и съм убеден, че е въпрос на време) някой реши да качи malware:

please... дори ти не вярваш, че някой ще се увери, че не е опаразитен, преди да ти прати презентацията си, камо ли за някой, който иска да ти я прати опаразитена нарочно. Освен това крайната отговорност е на openfest като разпространител. Виж в какво се изразяват последствията в предната точка. После ти ли ще се разправяш с google или не дай си МВР? Не. Няма да си ти.

Снимките се рекомпресират. Clarion и зависимостите му се обновяват. Шансът някой да изгърми 0дей по нас е много по-малък от това някой да качи зипнато опаразитено .exe/зип бомба for the lulz.

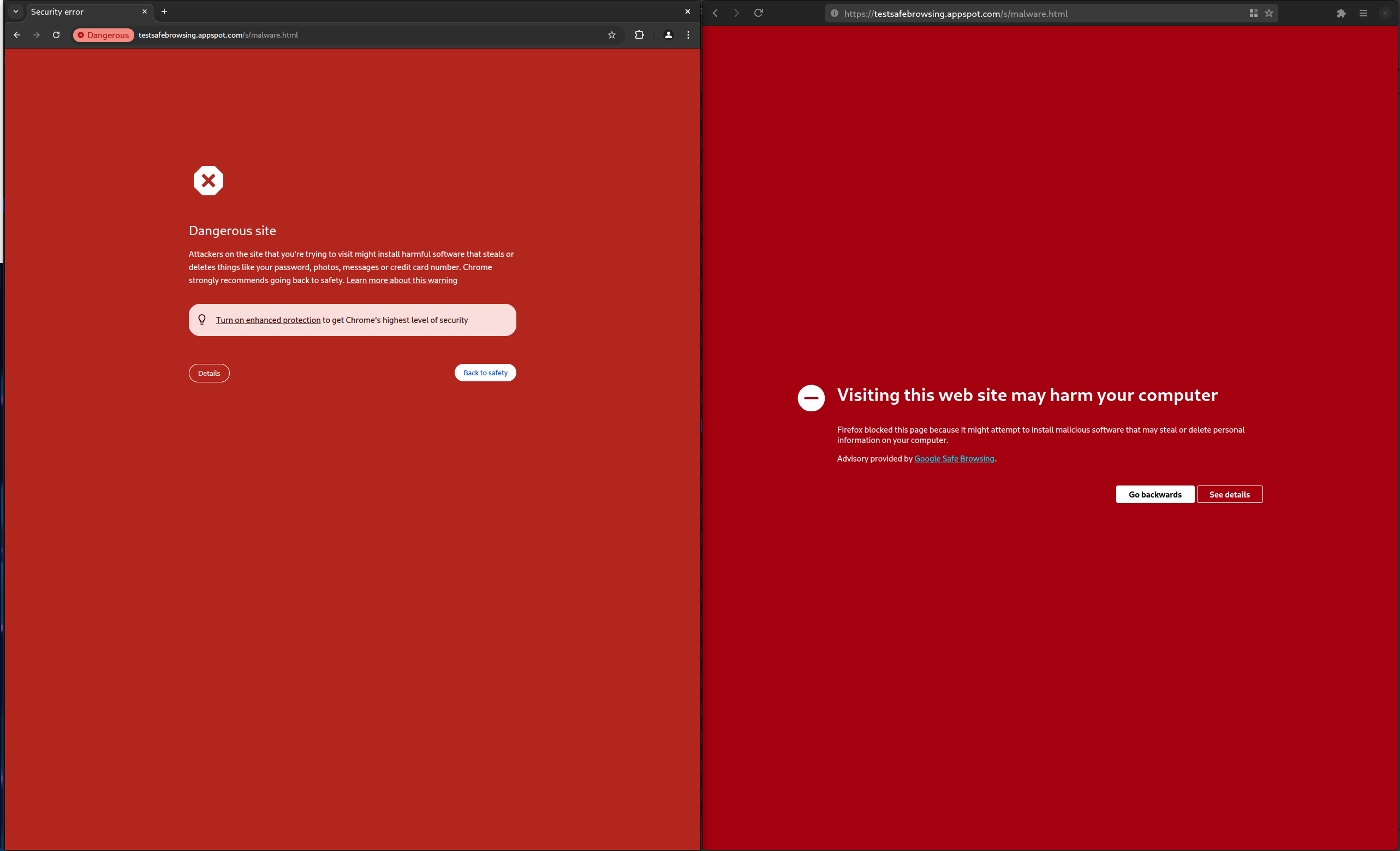

Дори да не са publicly exposed, стига някой да изтегли вирус през админ интерфейса с chrome с това включено https://sealmetrics.com/blog/googles-enhanced-safe-browsing-a-comprehensive-guide/#How_Does_Enhanced_Safe_Browsing_Work

И последно.. Защо трябва да си превързваме здрав пръст?... Няма ли достатъчно други критични проблеми? И особено на фона на archive.org фиаското...

Ако толкова държиш да се събират лекции, добави поле за URL и мини със скрипт и ги свали за архив след това. По възможност само slideshare/speakerdeck/google drive/pcloud/dropbox да е позволен, за да се грижат те, а не ти, за сканиране/филтриране.

Алтернативно си направи alias slides а-маймунско openfest.org и ги гони да ти ги пращат там 🤷

Checkout

From your project repository, check out a new branch and test the changes.